bài trước chúng tôi đã hướng dẫn các bạn Sử Dụng Maltego Để Thu Thập Thông Tin Cá Nhân trong bài này chúng tôi sẽ hướng dẫn các bạn Sử Dụng Maltego Để Thu Thập Thông Tin Tổ Chức hay còn gọi là trinh sát hạ tầng bằng Maltego

Điều này một phần của hướng dẫn Maltego của chúng tôi chi tiết về làm thế nào bạn có thể sử dụng các công cụ đa dạng cho các khía cạnh cơ sở hạ tầng để thu thập thông tin.

Trong phần đầu của hướng dẫn Maltego của chúng tôi bạn đã học cách sử dụng Maltego cho trinh sát cá nhân. Bây giờ chúng ta thảo luận về các khía cạnh cơ sở hạ tầng thông tin thu thập sử dụng Maltego. Trinh sát cơ sở hạ tầng bao gồm các hệ thống tự trị (AS), DNS, tên miền, địa chỉ IPv4, máy chủ mail exchange (MX), máy chủ tên (NS). Từ một điểm trinh sát điều quan trọng là để liệt kê các chi tiết kết cấu hạ tầng của các mục tiêu. Dưới đây là một bản demo chi tiết các trinh sát hạ tầng sử dụng Maltego.

Hình 1 cho thấy rõ ràng phạm vi của biến đổi có sẵn.

Những biến đổi cho phép chúng ta tìm thấy các máy chủ mail

exchange, tên DNS, người có liên quan với tổ chức, số điện thoại của họ,

email trên tên miền, các tập tin quan trọng đó là trong miền, và như

vậy. Chúng ta bắt đầu hướng dẫn Maltego này giải thích làm thế nào để có được thông tin về máy chủ MX.

Các máy chủ mail exchange có thể là một yếu tố rất quan trọng trong an ninh của một tổ chức. Spammer kết nối trực tiếp đến các máy chủ MX để bỏ qua bộ lọc bảo mật. Phát hiện các máy chủ MX đôi khi được thực hiện bằng cách làm theo các đề án đặt tên thông thường. Nói chung, ưu tiên thấp bản ghi MX được sử dụng để nhắm mục tiêu các máy chủ mail.

Như thể hiện trong hình 3, chúng ta áp dụng hai phép biến đổi trên các tên miền. Việc đầu tiên là để tìm địa chỉ IP và lần thứ hai để tìm các địa chỉ email. Thiết lập địa chỉ IP là rất quan trọng, vì điều này cung cấp thông tin trực tiếp của cổng mở, dịch vụ và các phiên bản về mục tiêu. Id-e-mail chính thức của một nhân viên có thể bị lạm dụng bằng cách gửi một số URL crafted để chèn tập tin độc hại vào hệ thống của mình, và thu hoạch tất cả các chi tiết từ hệ thống và lây lan phần mềm độc hại trên dây trong mạng nội bộ.

Sử dụng Maltego, một chuyển đổi để tìm ra số điện thoại của user@website.com thấy ba con số khác nhau, như mô tả trong hình 4. Một kẻ tấn công có thể sử dụng thông tin này để thực hiện thử và thử nghiệm tấn công kỹ thuật social về người có liên quan, và có thể thu hoạch thông tin thêm.

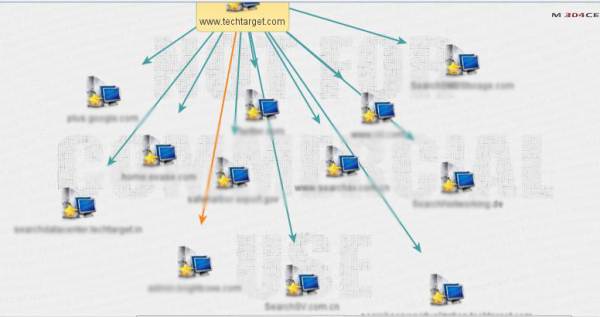

Đối với hướng dẫn Maltego này chúng tôi đã xác định các liên kết bên ngoài từ các không gian tên miền của techtarget.com. Như đã thấy trong hình 5, có một số lĩnh vực phụ thuộc hoặc liên kết với các không gian miền TechTarget. Chúng bao gồm một số các đơn vị chuyên môn của tổ chức, vài cơ quan chính phủ và các trang web mạng xã hội khác.

Tiếp theo sử dụng transform Maltego là để xác định các công nghệ máy chủ được sử dụng bởi ứng dụng đích. Như thể hiện trong hình 6, mục tiêu sử dụng dịch vụ từ nhiều nguồn. Kể từ khi chúng tôi đã tập trung vào các công nghệ sử dụng, điều này thu hẹp tiêu chí tìm kiếm của chúng tôi khi nói đến nghiên cứu lỗ hổng.

Với Maltego, một bộ biến đổi có thể được sử dụng vào các mục tiêu để xác định kết nối đến các mục tiêu. Hình 7 cho thấy rằng có rất nhiều đơn vị khi kết nối với máy chủ của techtarget.com.

Trong bước tiếp theo của hướng dẫn này để Maltego chúng ta sẽ sử dụng "To Files (Interesting)" chuyển đổi để tìm kiếm các tập tin thông tin về tên miền, và sau đó tìm các dữ liệu meta của các tập tin. Thật không may, điều này là không có sẵn. Nhưng, chúng ta có thể trích xuất các URL như đã thấy ở hàng cuối cùng để dưới cùng bên phải của Hình 8.

Chạy Maltego chuyển hóa "To Files (Office)" cho thấy một số các thực thể, như đã thấy trong hình 9. trinh sát cá nhân tại tổ chức này có thể dẫn đến việc thu thập một lượng thông tin khổng lồ.

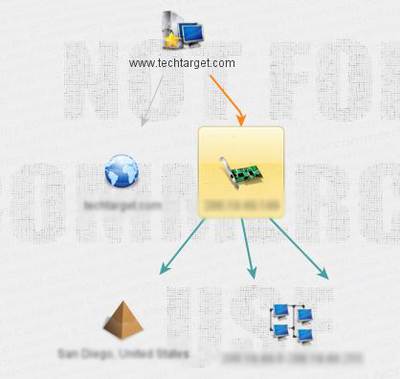

Phần cuối cùng của hướng dẫn Maltego này bao gồm các khía cạnh kỹ thuật của xã hội và sự hiểu biết kịch bản của cuộc tấn công. Như chúng ta đã thấy, bước đầu tiên là áp dụng các phép biến đổi để có được thông tin IP. Từ các thông tin IP, chúng tôi có được vị trí trên toàn thế giới. Sau này, chúng ta có thể sử dụng Maltego để tìm thông tin NetBlock trong các địa chỉ IP.

Hướng dẫn loạt Maltego này đã chứng minh hầu hết các biến đổi quan trọng có sẵn, bao gồm cả cá nhân do thám và trinh sát cơ sở hạ tầng. Chúng ta có thể trích xuất dữ liệu tối đa từ mục tiêu. Điều này sẽ dẫn đến đánh giá tổn thương có hiệu lực trước một cuộc tấn công. Như đã giải thích trước đó, sử dụng tối ưu các công cụ như Maltego phụ thuộc hoàn toàn vào sự sáng tạo của người tấn công.

Không có giới hạn cho những thông tin mà người ta có thể trích xuất. Như chúng ta đã thấy trong hướng dẫn Maltego này, không phải tất cả các biến đổi làm việc tất cả các thời gian. Sử dụng các phép biến đổi ngay trên các thực thể bên phải sẽ làm cho trinh sát của bạn với Maltego một câu chuyện thành công.

Điều này một phần của hướng dẫn Maltego của chúng tôi chi tiết về làm thế nào bạn có thể sử dụng các công cụ đa dạng cho các khía cạnh cơ sở hạ tầng để thu thập thông tin.

Trong phần đầu của hướng dẫn Maltego của chúng tôi bạn đã học cách sử dụng Maltego cho trinh sát cá nhân. Bây giờ chúng ta thảo luận về các khía cạnh cơ sở hạ tầng thông tin thu thập sử dụng Maltego. Trinh sát cơ sở hạ tầng bao gồm các hệ thống tự trị (AS), DNS, tên miền, địa chỉ IPv4, máy chủ mail exchange (MX), máy chủ tên (NS). Từ một điểm trinh sát điều quan trọng là để liệt kê các chi tiết kết cấu hạ tầng của các mục tiêu. Dưới đây là một bản demo chi tiết các trinh sát hạ tầng sử dụng Maltego.

|

hình 1. All transforms under infrastructural reconnaissance

|

|

hình 2. MX servers of a domain displayed in Maltego

|

Các máy chủ mail exchange có thể là một yếu tố rất quan trọng trong an ninh của một tổ chức. Spammer kết nối trực tiếp đến các máy chủ MX để bỏ qua bộ lọc bảo mật. Phát hiện các máy chủ MX đôi khi được thực hiện bằng cách làm theo các đề án đặt tên thông thường. Nói chung, ưu tiên thấp bản ghi MX được sử dụng để nhắm mục tiêu các máy chủ mail.

|

hình 3. Gaining e-mail addresses of people from a site

|

Như thể hiện trong hình 3, chúng ta áp dụng hai phép biến đổi trên các tên miền. Việc đầu tiên là để tìm địa chỉ IP và lần thứ hai để tìm các địa chỉ email. Thiết lập địa chỉ IP là rất quan trọng, vì điều này cung cấp thông tin trực tiếp của cổng mở, dịch vụ và các phiên bản về mục tiêu. Id-e-mail chính thức của một nhân viên có thể bị lạm dụng bằng cách gửi một số URL crafted để chèn tập tin độc hại vào hệ thống của mình, và thu hoạch tất cả các chi tiết từ hệ thống và lây lan phần mềm độc hại trên dây trong mạng nội bộ.

|

hình 4. Harvesting phone numbers using Maltego

|

Sử dụng Maltego, một chuyển đổi để tìm ra số điện thoại của user@website.com thấy ba con số khác nhau, như mô tả trong hình 4. Một kẻ tấn công có thể sử dụng thông tin này để thực hiện thử và thử nghiệm tấn công kỹ thuật social về người có liên quan, và có thể thu hoạch thông tin thêm.

|

hình 5. External links from Techtarget.com

|

Đối với hướng dẫn Maltego này chúng tôi đã xác định các liên kết bên ngoài từ các không gian tên miền của techtarget.com. Như đã thấy trong hình 5, có một số lĩnh vực phụ thuộc hoặc liên kết với các không gian miền TechTarget. Chúng bao gồm một số các đơn vị chuyên môn của tổ chức, vài cơ quan chính phủ và các trang web mạng xã hội khác.

|

hình 6. Determining server technologies of the target

|

Tiếp theo sử dụng transform Maltego là để xác định các công nghệ máy chủ được sử dụng bởi ứng dụng đích. Như thể hiện trong hình 6, mục tiêu sử dụng dịch vụ từ nhiều nguồn. Kể từ khi chúng tôi đã tập trung vào các công nghệ sử dụng, điều này thu hẹp tiêu chí tìm kiếm của chúng tôi khi nói đến nghiên cứu lỗ hổng.

|

hình 7. Incoming links to the site

|

Với Maltego, một bộ biến đổi có thể được sử dụng vào các mục tiêu để xác định kết nối đến các mục tiêu. Hình 7 cho thấy rằng có rất nhiều đơn vị khi kết nối với máy chủ của techtarget.com.

|

| Hình 8: File transformations |

Trong bước tiếp theo của hướng dẫn này để Maltego chúng ta sẽ sử dụng "To Files (Interesting)" chuyển đổi để tìm kiếm các tập tin thông tin về tên miền, và sau đó tìm các dữ liệu meta của các tập tin. Thật không may, điều này là không có sẵn. Nhưng, chúng ta có thể trích xuất các URL như đã thấy ở hàng cuối cùng để dưới cùng bên phải của Hình 8.

|

| hình 9: Official file transform and parsing meta data |

Chạy Maltego chuyển hóa "To Files (Office)" cho thấy một số các thực thể, như đã thấy trong hình 9. trinh sát cá nhân tại tổ chức này có thể dẫn đến việc thu thập một lượng thông tin khổng lồ.

|

Hình 10. Finding geo location and NetBlock information

|

Phần cuối cùng của hướng dẫn Maltego này bao gồm các khía cạnh kỹ thuật của xã hội và sự hiểu biết kịch bản của cuộc tấn công. Như chúng ta đã thấy, bước đầu tiên là áp dụng các phép biến đổi để có được thông tin IP. Từ các thông tin IP, chúng tôi có được vị trí trên toàn thế giới. Sau này, chúng ta có thể sử dụng Maltego để tìm thông tin NetBlock trong các địa chỉ IP.

Hướng dẫn loạt Maltego này đã chứng minh hầu hết các biến đổi quan trọng có sẵn, bao gồm cả cá nhân do thám và trinh sát cơ sở hạ tầng. Chúng ta có thể trích xuất dữ liệu tối đa từ mục tiêu. Điều này sẽ dẫn đến đánh giá tổn thương có hiệu lực trước một cuộc tấn công. Như đã giải thích trước đó, sử dụng tối ưu các công cụ như Maltego phụ thuộc hoàn toàn vào sự sáng tạo của người tấn công.

Không có giới hạn cho những thông tin mà người ta có thể trích xuất. Như chúng ta đã thấy trong hướng dẫn Maltego này, không phải tất cả các biến đổi làm việc tất cả các thời gian. Sử dụng các phép biến đổi ngay trên các thực thể bên phải sẽ làm cho trinh sát của bạn với Maltego một câu chuyện thành công.

0 nhận xét:

Post a Comment